Pada kali ini saya akan menjelaskan sedikit perbedaan Unicast, Broadcast, dan Unicast.

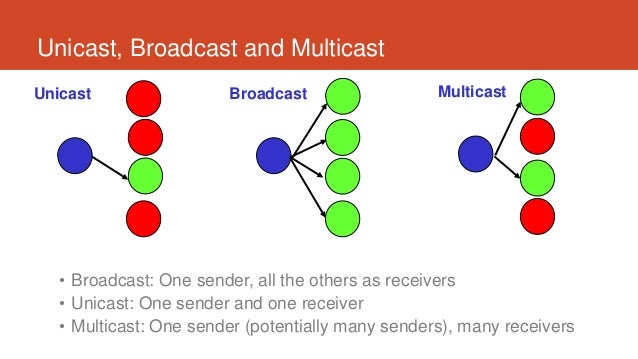

Unicast, Broadcast dan Multicast. Unicast merupakan jenis paket yang berasal dari satu titik, dan memiliki tujuan hanya satu titik yang lain (titik bisa berarti komputer, atau peralatan jaringan lainnya).

C. Latar Belakang

Memahami perbedaan Unicast, Broadcast, dan Multicast.

D. Pembahasan

Berdasarkan tujuan paket data pada jaringan, terdapat 3 macam metode dalam pengalamatan IP. Metode tersebut dibedakan berdasarkan kemampuan dan fungsinya mentransmikan data.

1. Unicast

Metode pengiriman data dimana data akan dikirim dari satu alamat pengirim ke satu alamat tujuan (one-to-one) yang jelas.

Analoginya sebagai berikut.

Jika saya membeli sepatu di Toko Online dengan alamat yang sudah tercantum, maka Pihak Toko Online akan meminta kepada pihak kurir dalam hal ini Pak Pos untuk mengirim ke alamat saya. Setelah itu Pak Pos akan kembali lagi ke kantornya, dan menunggu request untuk pengiriman berikutnya.

Paket disampaikan oleh Pak Pos karena adanya permintaan dari si Penerima.

Kualitas pengiriman data menggunakan metode ini dapat dijamin. Jika terjadi kegagalan seperti paket rusak atau tidak sampai, maka dapat langsung diketahui oleh pengirim dan dapat segera melakukan pengiriman ulang.

Alamat IP publik dan IP privat merupakan metode unicast. Dan jika dihubungkan dengan kelas IP, maka alamat unicast meliputi alamat IP kelas A, B, dan C.

2. Broadcast

adalah sebuah metode pengiriman data, dimana data dikirimkan ke banyak penerima sekaligus (one-to-everyone), tanpa melakukan pengecekan apakah titik tersebut siap atau tidak, atau tanpa memperhatikan apakah data itu sampai atau tidak.

Analoginya sebagai berikut.

SPG Alpamaret datang ke rumah dan memberi selebaran brosur yang berisi katalog produk, padahal saya tidak meminta atau membutuhkan. Mereka tidak mendatangi rumah saya saja, tetangga sebelah kanan kiri dan satu kampung pun mereka datangi untuk diberikan selebaran.

Paket disampaikan secara massal, tanpa adanya permintaan dari penerima, tanpa peduli apakah mereka membutuhkan atau tidak.

3. Multicast

Metode ini adalah gabungan dari Unicast dan Brodcast, paket secara sekaligus akan dikirim ke banyak penerima yang membutuhkan (one-to-many). Tujuan ke alamat penerima dikelompokkan berdasarkan grup-grup tertentu. Metode ini lebih efektif dibandingkan broadcast dan dapat diterima jauh lebih banyak dibandingkan metode Unicast.

Analoginya sebagai berikut.

Ibu-ibu PKK secara berjamaah membeli teflon di toko online dengan mencantumkan alamat tujuanya di Bu RW. Selanjutnya pihak toko online akan mengelompokkan beberapa pesanan tersebut ke dalam satu alamat tujuan dan menyerahkanya kepada Pak Pos untuk dikirimkan. Dari Pak Pos tersebut kemudian akan mengantarkanya ke satu tujuan yaitu rumah Bu RW. Nantinya, Ibu-ibu yang merasa berkebutuhan akan mengambil sendiri teflonya di rumah Bu RW.

Paket disampaikan secara massal, dengan adanya permintaan dari penerima, dan satu alamat tujuan khusus.

Paket multicast sangat efektif untuk keperluan video streaming, audio streaming, karena dari sisi titik pengirim, hanya perlu ‘mengirimkan’ paket satu kali saja ke alamat khusus. sehingga dapat menghemat penggunaan bandwidth.

Pada IPv4, alamat multicast dialokasikan pada alamat IP kelas D yakni 224.0.0.0/4 dan untuk blok IP 224.0.0.0/24 sudah dicadangkan atau dipesan untuk penggunaan dalam jaringan lokal. Kemudian pada IPv6 alamat multicast menggunakan blok alamat dengan prefix ff00 : :/8.

E. Referensi

https://en.wikipedia.org/wiki/Routing#Delivery_schemes

https://en.wikipedia.org/wiki/Unicast

https://en.wikipedia.org/wiki/Broadcasting_(networking)

https://en.wikipedia.org/wiki/Multicast

Wassalamu'alaikum.